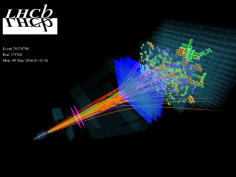

Wielki Zderzacz Hadronów zauważył wyjątkowo liczną grupę cząstek

17 marca 2017, 11:31W Wielkim Zderzaczu Hadronów zaobserwowano zestaw pięciu cząstek w czasie analizy pojedynczego rozpadu. Zwykle w takiej sytuacji nie obserwuje się aż tylu nowych stanów.

"Diabelski storczyk" Polaków na liście najciekawszych gatunków odkrytych w ciągu ostatniego roku

26 maja 2017, 14:27Aby uczcić urodziny Karola Linneusza, College of Environmental Science and Forestry co roku zestawia listę Top 10 New Species, obejmującą 10 najciekawszych gatunków odkrytych w ciągu ostatniego roku. W tym roku do grona zwycięzców trafił Telipogon diabolicus. Nazwa orchidei nawiązuje do budowy prętosłupa, który przypomina głowę diabła. Storczyk został odnaleziony podczas prac terenowych prowadzonych przez dr Martę Kolanowską w południowej Kolumbii.

Stany Zjednoczone skupią się na Księżycu przed wyprawą na Marsa?

9 października 2017, 11:19Amerykański National Space Council, ustanowiony w 1989 roku, zebrał się po raz pierwszy od 24 lat. Organizację powołał do życia prezydent George H. W. Bush. W jej skład wchodzili wysocy rangą urzędnicy, tacy jaki sekretarz stanu, sekretarz skarbu, dyrektor CIA czy szef NASA. Pomiędzy NSC a NASA szybko doszło do poważnych tarć i już w 1993 roku NSC zostało rozwiązane, a jego obowiązki przejął National Science and Technology Council.

Elastyczne, przezroczyste soczewki do monitorowania poziomu glukozy we łzach

26 lutego 2018, 11:23Powstały soczewki kontaktowe z elastyczną, przezroczystą elektroniką, które mogą wykrywać poziom glukozy we łzach diabetyków. Na razie nie testowano ich jeszcze u ludzi.

To nie jastrząb, ale dziecko z bezmózgowiem

4 czerwca 2018, 10:25Przez lata sądzono, że drobna egipska mumia z Maidstone Museum w Wielkiej Brytanii to jastrząb. Badania mikrotomograficzne wykazały jednak, że to dziecko, które urodziło się martwe. U chłopca stwierdzono liczne wady wrodzone, w tym malformację czaszki i kręgów.

Zdalne wykrywanie przemycanej kości słoniowej za pomocą psiego nosa

27 sierpnia 2018, 11:32Metody ukrywania przemycanej kości słoniowej i rogów nosorożców stają się coraz bardziej wyrafinowane. Wraz z nimi muszą więc też ewoluować metody wykrywania takiej kontrabandy. Obecnie w Mombasie trwają testy technologii, opracowanej pod koniec lat 90. z myślą o bezpieczeństwie lotniczym. Czy chodzi o materiały wybuchowe, czy o nielegalnie pozyskiwane części zagrożonych zwierząt, RASCO (Remote Air Sampling for Canine Olfaction) wykorzystuje niesamowitą czułość psiego powonienia.

Komórki nowotworowe wiedzą, jak zmienić wroga w ochroniarza

30 listopada 2018, 13:05Naukowcy ze Szpitala Dziecięcego w Los Angeles próbowali zrozumieć, czemu pewne nowotwory poddają się leczeniu w mniejszym stopniu niż inne. Ujawnili mechanizm, za pośrednictwem którego spora część nowotworów "nakłania" zdrowe komórki do chronienia guzów.

Panel ekspertów na celowniku antyszczepionkowców

5 marca 2019, 11:18Amerykańscy antyszczepionkowcy znaleźli nowy front walki z naukowcami. Ich celem stał się Advisory Commitee on Immunization Practices (ACIP – Komitet Doradczy ds. Praktyk Immunizacyjnych). To 15-osobowa grupa ekspertów, która wydaje rekomendacje dotyczące szczepień. ACIP spotyka się trzy razy w roku na kampusie należącym do Centers for Disease Control and Prevention (CDC – Centrum Kontroli Chorób i Prewencji)

Dzieci można zachęcić do zdrowego odżywania się, prezentując im jego zalety

8 maja 2019, 12:06Z badań opublikowanych na łamach Journal of Nutrition Education and Behavior dowiadujemy się, że dzieci można nakłonić do jedzenia zdrowych pokarmów, informując je o korzyściach z nich wynikających. Okazuje się, że jeśli powiemy dzieciom, by np. zjadły fasolkę, gdyż dzięki temu będą szybciej rosły i szybciej biegały, zjedzą ja z dwukrotnie większym prawdopodobieństwem, niż wówczas, gdy nie otrzymają takiego komunikatu.

Dziura w Bluetooth umożliwia podsłuchiwanie smartfonów

26 sierpnia 2019, 08:54Bluetooth Special Interest Group wydała oficjalne ostrzeżenie, w którym informuje o istnieniu dziury dającej napastnikowi dostęp do klucza szyfrującego i innych krytycznych informacji. Ich zdobycie pozwala na przeprowadzenie ataku na urządzenie ofiary.